Cyberbedrohungen – eine Bestandsaufnahme

INHALT

Was sind Cyberangriffe?

Stark zunehmende Brisanz von Cyber-Attacken

Welche Arten von Cyberangriffen gibt es?

Social Engineering

Phishing

Raffiniertere Phishing-Methoden

Spear-Phishing

Whaling

Business Email Compromise (BEC) oder CEO-Betrug

Pretexting

Smishing

Scareware

Die Funktionsmechanismen von Social Engineering

Schadsoftware (Malware)

Ransomware

Varianten: Cyber-Erpressung und Sextortion

Zahlen zu Malware

Andere Formen von Angriffen

Kennwortangriff / Brute-Force-Angriff

DoS und DDoS

Bot-Netz

Man-in-the-Middle / Janusangriff

Backdoors und Exploits

Advanced Persistent Threat (APT)

Cryptojacking

Ausblick: Welche Cyberbedrohungen erwarten uns in Zukunft?

Welche Schutzmaßnahmen gibt es gegen Cyberangriffe?

Schulungen, simulierte Angriffe und Sicherheitstechnologie

Endpoint Security

Internet of Things

Nahe Zukunft: Passwortfreie Sicherheitsarchitekturen mit Zero Trust, IAM und PAM

Autor

Technischer Redakteur

Nutzen Sie bei weiteren Fragen auch gerne unsere kostenlose Beratung

Sales Kontakt

Mark Dorn

Die Agentur der Europäischen Union für Cybersicherheit (ENISA) spricht von einem Anstieg von Phishing-Mails um mehr als 600 %. Phishing-Webseiten sind laut Google auf einem Rekordhoch. Und Interpol warnt in einem Bericht eindringlich vor den Cybergefahren, die uns auch nach der Krise in einer veränderten Arbeitswelt begleiten werden. Die dabei entstehenden Schäden nehmen ebenfalls zu: Die jährliche Summe hat sich laut Bitkom seit 2017 bereits mehr als verdoppelt.

(Human Risk Review 2021 – Eine Analyse der europäischen Cyber-Bedrohungslage)

Nur durch im Home-Office erfolgte Angriffe sind allein in Deutschland im Jahr 2021 ca. 52,5 Milliarden Euro Schaden durch Cyberkriminalität entstanden.

(Engels, Barbara, 2021. Cybersicherheit. 52,5 Mrd. Euro Schaden durch Angriffe im Homeoffice, IW-Kurzbericht, Nr. 54, Köln)

Was ist der nächste Cyberangriff? (Pixabay)

Was sind Cyberangriffe?

Gezielte, unbefugte Zugriffe auf ein informationstechnisches System bzw. auf mehrere informationstechnische Systeme [d. h. auf einen Computer oder ein Netzwerk aus Computern bzw. Servern, Routern, Switches und/oder Internet-of-Things-Geräten bzw. mobilen Endgeräten, wie Smartphones über öffentliche Drahtlosnetzwerke (WLAN), aber auch Datenbanken, Steuerungs- und Regelungssysteme in Fertigung, Medizin, Verwaltung und Behörden] zum Zweck der Manipulation und Kontrolle solcher Systeme mit dem Ziel der finanziellen Bereicherung (Lösegeld), geopolitischen Interessen (Wirtschaftsspionage, politische Einflussnahme, Erlangen von vertraulichen Daten/Informationen) oder aus persönlichen Motiven, wie z. B. Vergeltung („Rache wegen Kündigung“) für als subjektiv empfundene Ungerechtigkeit (eher selten).

Stark zunehmende Brisanz von Cyber-Attacken

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat für das Jahr 2021 pro Tag 322.000 neue Schadprogramm-Varianten erfasst. Dies ist fast ein Viertel (22 %) mehr als im Vorjahr. Dabei dauert es im Schnitt laut BSI-Angaben etwa 23 Tage von der Entdeckung einer Infektion bis zur Bereinigung der Systeme und vollständigen Wiederherstellung der Arbeitsfähigkeit. Häufig Einfallstore sind Software-Schwachstellen, wie bei Microsoft Exchange, die es DDoS- und Supply-Chain-Angriffen leicht machen, die größte technologische Angriffsfläche bieten jedoch Infrastrukturen und Netzwerke. Eine Rund-um-die-Uhr-Überwachung der Unternehmens-IT wird daher vom BIS empfohlen, da heutzutage die Frage nicht mehr wie früher lautet, ob oder – mit zunehmenden Gefahrenbewusstsein – wann man angegriffen wird, sondern vielmehr, welche Angriffe gerade live in Echtzeit stattfinden bzw. welche Art von Schadsoftware im Firmennetz unterwegs ist und wie Quantität und Qualität des bereits entstandenen Schadens zu beurteilen ist.

Welche Arten von Cyberangriffen gibt es?

Social Engineering

Bei diesem Ansatz wird die menschliche Eigenschaft ausgenutzt, ein emotionales und soziales Wesen mit dem grundsätzlichen Bedürfnis nach Sicherheit zu sein, das unter dem Eindruck eines bevorstehenden Risikos oder einer drohenden Gefahr nicht mehr rational-kritisch handelt. Unternehmensangehörige mit Zugang zu sensiblen Daten werden gezielt beeinflusst, sodass sie ohne es zu merken Unbefugten vertrauliche Informationen zugänglich machen. Dazu wird meistens im Vorfeld das Umfeld und Verhalten der Zielperson recherchiert, um den Angriff bestmöglich zu tarnen, sodass das Opfer die Manipulation nicht als solche erkennt. Dabei setzen die Angreifer gezielt auf Ängste. In der Corona-Krise wurden Klickraten von 78 % bei E-Mails mit dem Begriff „Corona“ (z. B. „Betreff: Coronabedingte Einführung von Home Office Tools“) gegenüber 29 % Durchschnittsrate bei regulären Phishing-Mail erreicht. Hierbei nutzen Angreifer nicht nur emotionale Verunsicherung aus, sondern auch Neues und Unbekanntes, wie Home-Office-Modelle und das New-Work-Konzept.

(Human Risk Review 2021 – Eine Analyse der europäischen Cyber-Bedrohungslage)

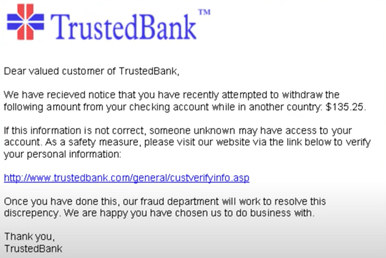

Phishing

Die einfache Variante besteht in massenhaft versendeten gefälschten E-Mails, wie von der eigenen Bank, in der zum Beispiel aufgefordert wird, sich zu angeblichen Identifikationszwecken per Link bei der Bank anzumelden oder ein „Problem“ mit dem Bankkonto zu lösen. Die Angreifer erhalten so die Zugangsdaten und haben Kontrolle über das Bankkonto. Hierbei gibt es viele Varianten, so können Phishing-Mails große Versandhäuser wie Amazon oder den eigenen E-Mail-Anbieter etc. imitieren.

Über 90% der Angriffe auf Unternehmen beginnen mit einer Phishing-Mail. Als Reaktion auf die Coronakrise stieg allein zwischen Februar und März 2020 die Anzahl der versendeten Phishing-Mails nochmals um fast 600% – die Hacker nutzten die Verunsicherung in der Wirtschaft gezielt für ihre Zwecke aus.

(Understanding and dealing with phishing during the covid-19 pandemic. Europäische Agentur für Cybersicherheit (ENISA), 2020. IN: Best Practices Phishing-Simulationen – Dos and Don'ts für nachhaltiges Awareness-Building in Unternehmen, 2021)

Raffiniertere Phishing-Methoden

Hacker nutzen auch sehr gezielte Phishing-Methoden, um mit relevanten Informationen, die den Betroffenen Vertrauenswürdigkeit vorgaukeln, an wichtige Daten zu gelangen.

Spear Phishing

Sehr individueller Angriff mit persönlicher Ansprache („Liebe Frau XY“ anstelle von „Sehr geehrter Kunde“) auf einen engen Nutzerkreis, über den sich die Angreifer über soziale und berufliche Netzwerke oder sogar durch persönlichen Kontakt (Messen, Kunden, Lieferanten) vorher genau informiert haben. Spear-Phishing-Mails wirken auf den ersten Blick vertrauenswürdiger bzw. authentisch, da sie im Gegensatz zu einfachen Phishing-Mails meist auch für den Empfänger relevante Informationen erhalten.

Individueller und raffinierter als Phishing: Spear-Phishing (eigene Darstellung)

Whaling

Ein Unternehmensmitarbeiter erhält eine authentisch wirkende E-Mail einer angeblichen Führungskraft bzw. angeblich vom eigenen Vorgesetzten mit der Anweisung, eine Zahlung zu veranlassen, Rechnungen zu begleichen, für Mitarbeiter bzw. Partner und Kunden Gutscheine von Apple oder Amazon etc. zu kaufen und an den Täter bzw. andere angebliche Vorgesetzte zu weiterzuleiten oder aufgrund eines „Notfalls bei der Geschäftsreise“ Geld anzuweisen etc.

Vorsicht bei ungewöhnlichen Mails des "Vorgesetzten" (Pixabay)

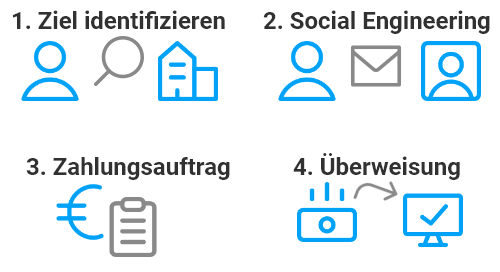

Business Email Compromise (BEC) oder CEO-Betrug

Ähnlich funktioniert der CEO-Betrug bzw. Business Email Compromise (BEC): Führungskräfte erhalten „wichtige“ und „eilige“ Aufforderungen per E-Mail, die von den Tätern sehr geschickt getarnt werden. Durch teilweise aufwändige Informationsbeschaffung im Vorfeld gelingt es den Angreifern, sich als legitimer, vertrauenswürdiger bzw. bekannter Kontakt von Partnern, Kunden, Behörden oder Banken auszugeben, um so vertrauliche Informationen oder Finanztransaktionen zu ihren Gunsten zu erhalten. Dabei wird der E-Mail-Header des echten CEOs/Vorgesetzten täuschend echt „nachgebaut“ (E-Mail-Spoofing), und die Phishing-Mail überzeugt viele Opfer inhaltlich durch authentisch wirkende Signaturen, Kontaktdetails und Firmenlogos oder sogar persönliche Informationen. Dies ist die aufwändigste, aber auch lukrativste Phishing-Methode, die den Tätern häufig Summen in Höhe mehrerer Millionen einbringen kann, wie 2016 bei der belgischen Bank Crelan geschehen, wo ein Mitarbeiter nach mehreren Mails mit den Tätern in dem Glauben war, die Anweisung käme aus dem eigenen Haus, und mehrere Tranchen von insgesamt über 70 Millionen Euro überwiesen hatte.

Potenzial für Schäden in Millionenhöhe: CEO-Betrug bzw. BEC (eigene Darstellung)

Pretexting

Mitarbeiter erhalten einen Anruf eines „IT-Mitarbeiters“, der darum bittet, mit einer anderen Person weiterverbunden zu werden. Die zweite Person schöpft keinen Verdacht, da sie von einer vertrauten bzw. internen Nummer angerufen wird. Der Angreifer instruiert den ahnungslosen Mitarbeiter, seinen Computer so zu konfigurieren, dass der Angreifer darauf zugreifen kann. Oft passiert dies immer noch über eine Fernzuschaltung, z. B. per TeamViewer oder anderer Software, mit der der Angreifer per Zugriffscode den Mitarbeiter-PC fernsteuern und für seine Zwecke missbrauchen kann.

Nicht jeder Fernzugriff kommt aus der eigenen IT! (Pixabay)

INFOBOX

„digital natives“ anfälliger für phishing als ältere mitarbeiter

Der mythos des „digital natives“ suggeriert, dass jüngere nutzende sicherer im umgang mit IT sind.

die ergebnisse zeigen jedoch, dass 18- bis 29-jährige mit einer klickrate von 38 % häufiger auf phishing-mails klicken als alle anderen altersgruppen mit durchschnittlich nur 25 %.

(Human Risk Review 2021 – Eine Analyse der europäischen Cyber-Bedrohungslage)

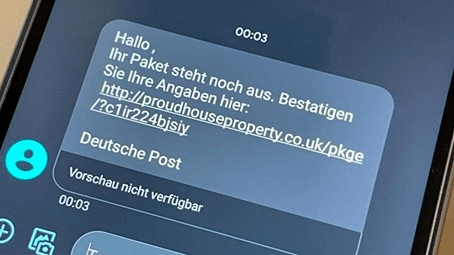

Smishing

Abgeleitet von SMS-Phishing. Hierbei kann es sich auch um eine Mischform aus Social Engineering und Malware-Angriff. Die Opfer erhalten authentisch wirkende und überzeugende SMS-Nachrichten auf dem Smartphone, die sie dazu bewegen, personenbezogene Informationen (Identität, Sozialversicherungs-/Kreditkartendaten etc.) preiszugeben oder durch Klick auf einen gefälschten Link oder Anhang eine Schadsoftware herunterzuladen. Die Strategie besteht darin, dass Nutzer einer Nachricht von einer Messaging-Anwendung (SMS) eher vertrauen als einer Nachricht, die sie per E-Mail erhalten haben.

Smartphone Phishing und Instant Message Phishing

Beim Smartphone-Phishing werden Benutzer mit falschen Angeboten (Rabatte, Upgrades etc.) des Netzbetreibers aufgefordert, einem Link zu einer täuschend echt wirkenden „Anbieter-Seite“ zu folgen, wo die eigenen Daten eingegeben werden sollen, um das angebliche Angebot zu aktivieren. Instant Message Phishing nutzt die normal gewordene Gewohnheit, über Social-Media-Plattformen erhaltene Nachrichten zu öffnen und zu beantworten (auch wenn diese von Fremden kommen), sodass auch Nachrichten und Posts von Instant-Messenger-Freeware (Facebook Messenger, WhatsApp, Telegram, Signal etc.) geöffnet werden.

Achtung Smishing: Vertraut wirkende Meldungen sicherheitshalber überprüfen (Pixabay)

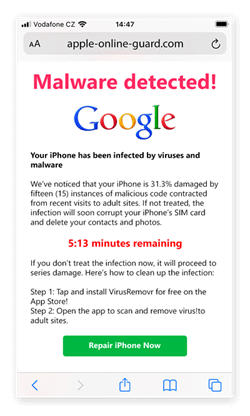

Scareware

Dies ist ebenfalls eine Mischform aus Social Engineering und Malware-Angriff. Diese per Software automatisierte Manipulation zielt auf das Schüren von Ängsten ab, indem per gefälschter E-Mail oder Website ein Problem mit erforderlichem Handlungsbedarf suggeriert wird: Der PC des Opfers sei von Schadsoftware (Malware) befallen. Die Lösung bestünde darin, das mit der E-Mail bereitgestellte „Antiviren-Programm“ aus der Mail herunterzuladen und zu installieren – doch genau darin befindet sich die eigentliche Schadsoftware, mit der es die Täter auf den PC und vertrauliche Daten abgesehen haben. Dabei wird der Druck häufig durch Anzeige der angeblich noch verbleibenden Zeit bis zur Lösung des Problems erhöht (Countdown). Die Betroffenen befürchten den Totalverlust Ihres Geräts bzw. der darauf befindlichen Daten, sodass sie in diesem emotionalisierten Zustand der Angst die angegebenen Schritte durchführen und so den Tätern die Übernahme des Geräts bzw. die Kontrolle über die Daten ermöglichen.

Geschickt gefälscht: Scareware (Pixabay)

Die Funktionsmechanismen von Social Engineering

Cyberkriminelle bedienen sich der menschlichen Eigenschaften und Emotionen, wie Angst, Neugier, Hilfsbereitschaft, Vertrauen, Faulheit, Überraschung, Scham, Schuldgefühl, Stolz, Zorn, Mitleid, Autoritätsgehorsam, Narzissmus etc.

Beispiele:

Auf dem Firmenparkplatz liegt ein „verlorener“ USB-Stick. Ein Mitarbeiter ist neugierig und schließt den USB-Stick an seinen Firmen-PC an, um zu sehen, was sich darauf befindet und bemerkt nicht, dass er damit einer Schadsoftware Zugang zum Firmennetzwerk verschafft hat.

Ein „Kollege“, der in einer Notsituation oder in Eile um Hilfe bittet oder ein „Teilnehmer“ eines Vortrags, der sich für die gute Präsentation bedankt und um weitere Informationen bittet; der „Vorgesetzte“, der sich wegen einer „dringenden Angelegenheit“ meldet oder um Daten bittet, weil angeblich Abläufe umstrukturiert werden; die Frage nach Verfügbarkeit für eine dringende Aufgabe („Wichtig! Bitte um kurze Antwort zu Deiner Verfügbarkeit.“) oder die Bitte des Vorgesetzten um Hilfe, da dieser selbst keine Zeit hat („Hallo XY, ich brauche kurz Deine Hilfe, bin auf einer Tagung in XY. Bitte um Antwort. Danke!“) etc. Die Ankündigung, dass ein Kollege oder Kunde mit etwas Besonderem überrascht werden soll und dafür die Geheimhaltung und Hilfe des Empfängers nötig ist, schmeichelt einerseits dem Empfänger. Andererseits schöpft er so keinen Verdacht bei der Bitte um Verschwiegenheit gegenüber Kollegen und Vorgesetzten, sodass der Angreifer genug Zeit für sein Vorhaben bekommt.

Oft findet im Vorfeld des eigentlichen Angriffs auch eine harmlose Kommunikation über mehrere E-Mails zum Zwecke des Vertrauensaufbaus statt.

Man erhält eine authentisch wirkende E-Mail der eigenen Bank mit der Bitte um Klärung eines ungewöhnlichen Vorgangs. Zum Beispiel wird mitgeteilt, dass es verdächtige Kontobewegungen vom Ausland aus gab. Man soll auf einen Link klicken, um die eigene Identität zu bestätigen und merkt nicht, dass es eine gefälschte E-Mail ist (oft erkennbar an kleinen Änderungen der Firmierung oder Absender-E-Mail-Adresse, wie auf den ersten Blick nur schwer erkennbare Buchstabendreher oder ähnlich aussehende Kombinationen wir „rn“ statt „m“ etc.). Der Link führt zu einer gefälschten Seite, die aussieht wie die originale Bank-Website, jedoch von den Angreifern verwaltet wird.

Social Engineering: Auf kleine Fehler achten

(CrashCourse ComputerScience: https://www.youtube.com/watch?v=_GzE99AmAQU&list=PL8dPuuaLjXtNlUrzyH5r6jN9ulIgZBpdo&index=33)

Vishing und Voice Cloning

Neue Varianten, wie Voice Phishing (Vishing) in Verbindung mit KI-basierter, sogenannter Deep-Fake-Technologie gehen noch weiter und ermöglichen die künstliche Imitation menschlicher Stimmen: Mit Künstlicher Intelligenz (KI) erstellte Deep-Fake-Angriffe ahmen z. B. die Stimme des Vorgesetzten nach. Die Täter weisen so Zahlungen an oder erfragen weitere sensible Daten wie interne Telefonnummern, die wiederum oft als Identitätsnachweis dienen oder zur Freischaltung von Online-Konten hinterlegt sind etc. Die Technologie hinter dieser Künstlichen Intelligenz wird rasant weiterentwickelt, so tauchten in den letzten Jahren bereits täuschend echt nachgeahmte Personen in Videos auf. Betroffene waren anfangs „nur“ sehr bekannte Personen aus Politik und Öffentlichkeit, doch werden zunehmend Fälle von Deep-Fake-Betrug in Unternehmen bekannt.

So wurde Jahr 2020 ein Unternehmen mit Sitz in den Vereinigten Arabischen Emiraten per Telefonat um 35 Millionen betrogen. Der Anruf hörte sich echt an. Es war, so glaubte der angerufene Mitarbeiter, ein Direktor des Unternehmens, der den Leiter einer Bankfiliale aufforderte, die Überweisung von 35 Millionen Dollar auf Konten in anderen Ländern zu genehmigen. Das Geld, so der Vorgesetzte, sollte für die Übernahme eines anderen Unternehmens verwendet werden. Diese Übernahme fand jedoch nie statt. Stattdessen wurde das Geld an Banken in den USA und anderswo überwiesen, und die Stimme, mit der die Überweisung autorisiert wurde, war eine synthetische Kopie der Stimme des tatsächlichen Verantwortlichen – ein Deepfake, das von neuronalen Netzen per Deep Learning erzeugt wurde.

Viele glauben, dass Deepfakes nur zu Unterhaltungszwecken erstellt werden oder auf Videos basieren. Aber die gefährlichsten Deepfakes sind aktuell wahrscheinlich Audio-Deep-Fakes, weil es viel einfacher ist, Audioaufnahmen zu fälschen, und gefälschte Audiodateien sind oft sehr effektiv, um Menschen zu täuschen. Eine bekannte Stimme am Telefon oder als Aufzeichnung (Sprachnachricht) gehört lässt uns automatisch glauben, dass es sich dabei auch um die originale Person handelt, die wir der Stimme zuordnen.

Unternehmen müssen daher bei ihren Mitarbeitern ein neues Bewusstsein für derartige hoch technologisierte Angriffe schaffen.

Laut dem COVID-19 Cybercrime Analysis Report von Interpol sind coronabedingte Angriffe stark gestiegen, und die Europäische Agentur für Cybersicherheit (ENISA) hat dabei einen sechsmal höheren Anteil von Phishing-Attacken als je zuvor ausgemacht. Aber auch andere gesellschaftliche Entwicklungen bieten Einfallstore für Cyberkriminelle, so wurden im Jahr 2020 die US-Wahlen und die Black-Lives-Matter-Bewegung für eine Vielzahl an Phishing- und Spear-Fishing-Manipulationen ausgenutzt.

(Interpol report shows alarming rate of cyberattacks during COVID-19, INTERPOL 2020. Understanding and dealing with phishing during the covid-19 pandemic, EUROPÄISCHE AGENTUR FÜR CYBERSICHERHEIT, ENISA. 2020)

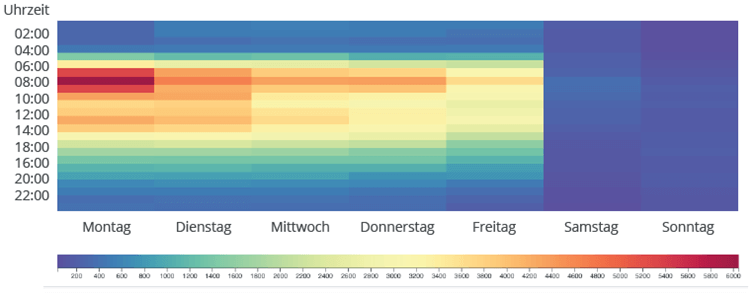

Klicks auf Phishing-Mails in einer durchschnittlichen Woche

(Datengrundlage: 1,4 Mio. simulierte Phishing-Angriffe aus der SoSafe Awareness-Plattform; Human Risk Review 2021 – Eine Analyse der europäischen Cyber-Bedrohungslage, SoSafe GmbH)

Weitere Varianten von Social Engineering sind Catfishing, Baiting, Quid-Pro-Quo-Angriffe, Kontakt-Spamming, die alle demselben bzw. ähnlichen Prinzip der Manipulation von Menschen folgen, indem die oben beschriebenen psychologischen Anfälligkeiten und Muster ausgenutzt werden.

Schadsoftware (Malware)

Malicious Software, auch als Evilware, Badware, Junkware bzw. im Deutschen als Schadsoftware bekannte Computerprogramme haben das Ziel, ein Computersystem zu befallen, um dort unbemerkt schadhafte Funktionen, wie Datenmanipulation, -löschung oder -erfassung etc. auszuführen. Ein anderes Ziel kann sein, dass die Urheber von Malware die Kontrolle über das System erlangen wollen, um es für Ihre Zwecke zu missbrauchen (z. B. für Botnetze oder Cryptojacking).

Unterschieden wird im Allgemeinen zwischen Computerviren, Computerwürmern und Trojanischen Pferden.

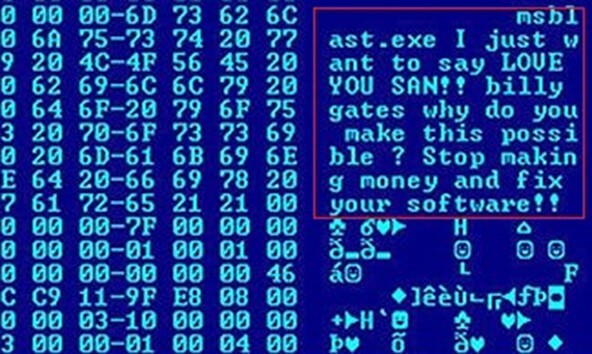

Ein Computervirus ist ein sich selbst replizierendes Computerprogramm. Das Virus dringt selbstständig in andere, noch nicht infizierte Computerprogramme, Programmdateien, Programmbibliotheken, Skripte, Dokumente mit Makros, einen Boot-Sektor oder den Arbeitsspeicher ein. Dazu muss jedoch die Wirtsdatei kopiert werden, was heutzutage vorwiegend über Netzwerke erfolgt, es handelt sich daher um eine passive Verbreitung (im Gegensatz zu Computerwürmern). Der Name ist darauf zurückzuführen, dass sich das schädliche Computerprogramm schnell verbreitet und andere Systeme infiziert – ähnlich wie biologische Viren. Ein Computervirus ändert das Betriebssystem und/oder andere Software (Schadfunktion), was auch Hardware-Schäden zur Folge haben kann. Typische Folgen sind Datenverluste.

Ein Computerwurm ist einem Computervirus ähnlich, jedoch mit dem Unterschied, dass sich ein Wurm ohne Host-Programm aktiv verbreitet, d. h. damit ein Virus ausgeführt werden kann, muss die mit dem Virus befallene Datei oder das Programm erst aktiviert werden. Würmer hingegen benötigen dies nicht, sie verbreiten sich von alleine. Computerwürmer sind eine Unterform von Computerviren.

Quellcode-Auszug des Blaster-Wurms mit einer Nachricht des Wurm-Programmierers an Bill Gates (wikipedia.org)

Ein trojanisches Pferd („Trojaner“) ist ein Computerprogramm, das z. B. in einem Anhang (Foto, Dokument etc.) versteckt ist, Dabei handelt es sich um Schadsoftware, die im Hintergrund und ohne Wissen des Benutzers ausgeführt wird. Trojanische Pferde verwenden häufig den Dateinamen einer gewünschten, nützlichen Datei bzw. können sogar auch eine Nutzfunktion haben, die jedoch nur zum Zweck der Verschleierung ausgeführt wird, während parallel die schädliche Funktion ausgeführt wird. Beispiele sind Spionageprogramme, die Nutzerverhalten ausspähen, wie Sniffer oder Komponenten, die Tastatureingaben aufzeichnen (Keylogger). Weitere Erscheinungsformen sind u. a. Adware, Backdoors, Spyware, Scareware, Rogueware, Dropper, Cryptojacking.

Trojanische Pferde gelangen über Datenträger (USB-Speichermedien) oder Netzwerkverbindungen (Internet) per sog. Drive-by-Download oder versteckt in E-Mails auf den Computer. Darüber hinaus gibt es noch sog. Grayware. Dies sind Programme, die nicht direkt Systemfunktionen modifizieren bzw. schädigen, aber dennoch unerwünscht sind, wie zum Beispiel Dialer, dies sind automatische Anrufprogramme für Betrugszwecke. Govware ist im Grunde auch Malware bzw. Trojaner, wird allerdings von Regierungen verwendet.

Govware-Beispiel: Netzwerkwurm Stuxnet aus dem 2010 zum Manipulieren iranischer Atomanlagen.

Trojaner gelten historisch und aktuell immer noch als die größte Gefahr unter den Malware-Arten – und sind mit 55 % auch der größte Anteil von bekannter Malware. Besorgniserregend ist die Entwicklung, dass zunehmend kritische Infrastrukturen (KRITIS), zum Beispiel Krankenhäuser, im Fokus von Angreifern stehen: 2020 wurde eine Zunahme von 50 % verzeichnet. Auch die Hersteller und Lieferketten von Corona-Impfstoffen sind häufig betroffen.

Ransomware

Angreifer verschaffen sich über Schadsoftware Zugang zu einem IT-Netzwerk von Behörden, Unternehmen oder auch Privatpersonen und verschlüsseln deren Daten, sodass die betroffenen Organisationen handlungsunfähig werden. Die Täter fordern ein Lösegeld (engl. ransom) für die Freischaltung der Systeme bzw. Entschlüsselung der Daten. Dabei gehen die Cyberkriminellen zunehmend selbstbewusster vor, insbesondere seit 2020 nehmen die Lösegeld-Forderungen deutlich zu. So ist die durchschnittliche Höhe gezahlter Lösegeldforderungen nach Ransomware-Angriffen allein vom ersten zum zweiten Quartal 2020 um 60 Prozent gestiegen, und vier von fünf mittleren sowie jedes fünfte kleine Unternehmen verzeichneten 2020 gezielte Attacken.

(Cyber Threatscape Report, ACCENTURE 2020. This Year in Ransomware Payouts, HEIMDAL 2020. In: Human Risk Review 2021 – Eine Analyse der europäischen Cyber-Bedrohungslage)

Daher erscheint es nicht verwunderlich, dass in dem Kontext auch von „Big Game Hunting“ (dt. Großwildjagd) die Rede ist.

Sind die Daten einmal verschlüsselt, kann es teuer werden (Pixabay)

Der Befall von gewerblichen, behördlichen oder privatem Computersystemen und -Netzwerken kann relativ schnell und unspektakulär stattfinden. Ein Link oder ein E-Mail-Anhang wird angeklickt oder eine kompromittierte Website besucht, wo dann ein Drive-by-Download schädlicher Inhalte ausgelöst wird, ohne dass Benutzer auf dieser Website etwas angeklickt haben – der Besuch der Website ist ausreichend. Eine andere Variante ist das Herunterladen geknackter Original-Software-Versionen, wie von Online-Spielen. Aber auch nicht jugendfreie Inhalte können Ransomware enthalten.

Varianten: Cyber-Erpressung und Sextortion

Hierbei drohen Angreifer damit, private und/oder brisante Inhalte auf dem gekaperten Rechner des Opfers zu veröffentlichen. Dies können zunächst einfach nur personenbezogene Inhalte im Rahmen der individuellen Privatsphäre und des Datenschutzes sein, von denen das Opfer nicht will, dass sie veröffentlicht werden. Es kann sich jedoch auch um illegale Inhalte handeln, wie Raubkopien (Filme, Musik, Spiele, gecrackte Software etc.) bzw. illegale pornographische (Sextortion = Sex + Extortion, dt. Erpressung mit sexuellen Inhalten) oder gewaltbezogene Inhalte etc., nach deren Veröffentlichung dem Opfer nicht nur private, sondern auch rechtliche Konsequenzen drohen würden. Handelt es sich um den eigenen, privaten Rechner, drohen Peinlichkeiten innerhalb von Familie und/oder Bekannten oder rechtliche Folgen, ist es sogar der Firmen-PC, drohen arbeitsrechtliche Maßnahmen sowie Kündigung und ggf. Schadensersatzforderungen. In beiden Fällen ist zumindest von einer Rufschädigung auszugehen.

Zahlen zu Malware

Im Jahr 2020 gab es mit 750 Millionen neuer Malware-Varianten einen neuen Höchstwert, des Weiteren wurde gegenüber 2019 im Jahr 2020 insgesamt ca. 117,4 Millionen neue Schadprogramm-Varianten verbreitet, 35.000 Mails mit Schadprogrammen aus deutschen Regierungsnetzen abgefangen, 52.000 Webseiten mit enthaltenen Schadprogrammen gesperrt, 7 Millionen Schadprogramm-Meldungen an deutsche Netzbetreiber übermittelt. In der BRD war jeder vierte Bürger bereits Opfer einer Cyberkriminalität, 25 % von ihnen sogar in den letzten 12 Monaten (BSI).

Video des BSI zum Thema E-Mail-Sicherheit

Andere Formen von Angriffen

Neben den auf menschlichen Faktoren basierenden Social-Engineering-Angriffen gibt es auch technologiebasierte Angriffsformen.

Kennwortangriff / Brute-Force-Angriff

Täter erlangen Zugänge durch Ausspähen von Dokumenten auf dem Rechner oder in ausgedruckter Form an Arbeitsplätzen von Unternehmensmitarbeitern. Da jedoch immer weniger Passwörter physisch hinterlegt werden, nutzen Angreifer Social Engineering-Methoden oder sog. Brute-Force-Attacken. Dabei probiert ein Programm der Reihe nach alle möglichen Zeichenfolgen von potenziellen Passwörtern.

Beispiel: vierstellige PIN

Theoretisch kommen alle Ziffernkombinationen von „0000“ bis „9999“ in Frage. Mit der heutigen Rechenleistung können so in Sekundenbruchteilen alle Kombinationen ausprobiert und die richtige gefunden werden. Der Erfolg liegt bei 100 Prozent! Deswegen gibt es zum Beispiel die Beschränkung auf drei Eingabeversuche, und es werden häufig längere Zeichenfolgen oder die Verwendung einer Kombination aus Groß- und Kleinbuchstaben sowie Ziffern vorgeschrieben oder eine Zwei-Faktor-Authentifizierung eingeführt.

Eine etwas feinere Variante sieht die Verwendung von Passwort-Wörterbüchern vor. Dies sind Sammlungen gängiger, einfacher Passwörter. Oder es wird logisch vorgegangen und die Kombination aus persönlichen Informationen (Name, Geburtstag etc.) von Benutzern und typischen Passwortelementen durchprobiert.

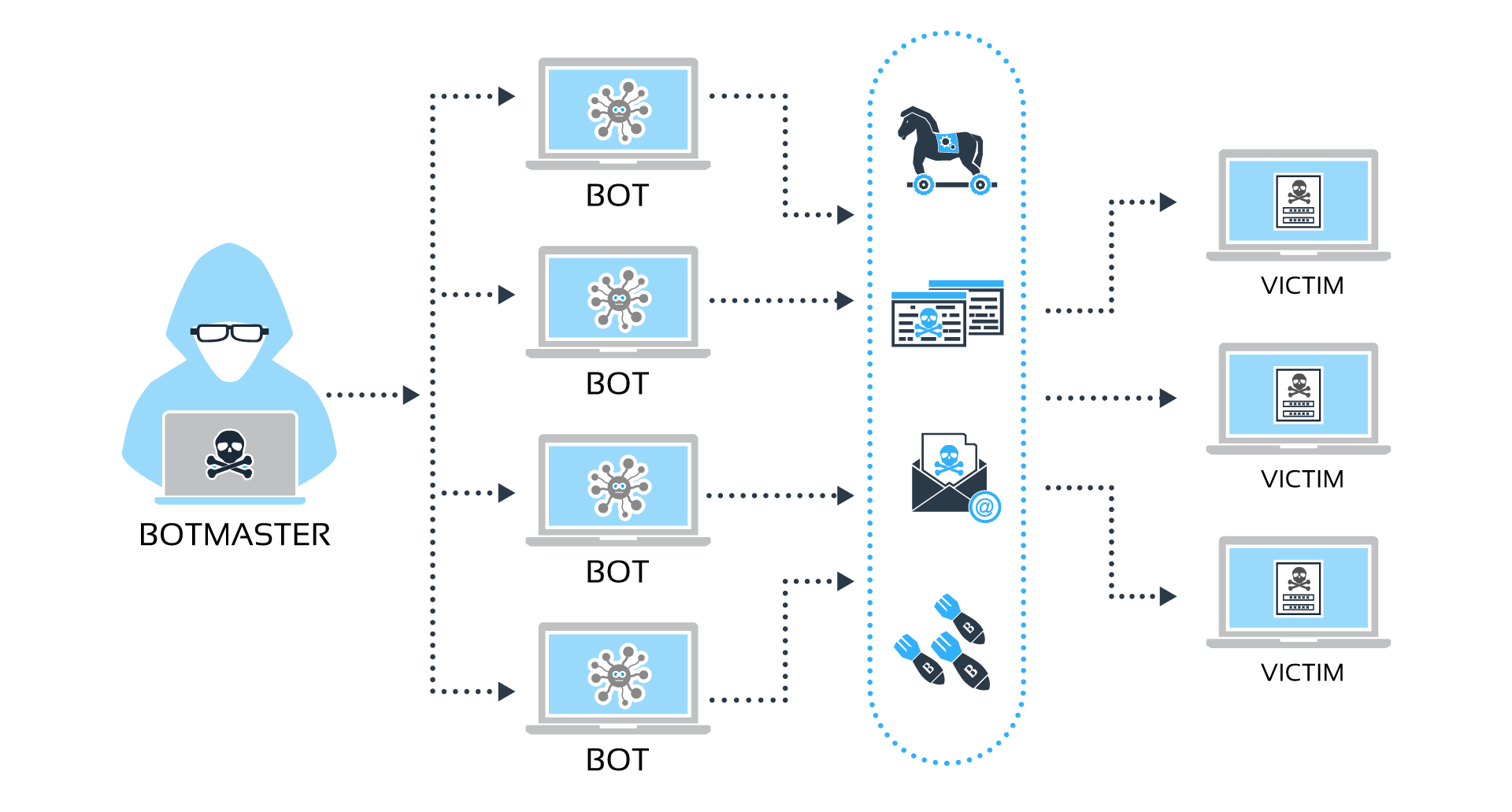

DoS und DDoS

Hacker schicken beim Denial-of-Service-Angriff (DoS) eine enorme Menge von Anfragen an das Ziel (z. B. IT-System eines Unternehmens), sodass die Computer, Server bzw. das Netzwerk überlastet werden und die Flut an Anfragen nicht mehr verarbeiten können. Einen Schritt weiter gehen DDoS-Attacken. Distributed Denial-of-Service (DDoS) bezeichnet dieselbe Vorgehensweise, allerdings erfolgt die Anfrageflut mit mehreren Rechnern gleichzeitig statt nur mit einem Rechner. Wenn mehrere Computer zusammengeschlossen werden, spricht man von einem Bot-Netz.

Viele gegen wenige: DDoS-Angriff mit Botnet aus gekaperten Rechnern (eigene Darstellung)

Bot-Netz

Der Begriff „bot“ ist die Kurzform von „Robot“. Dies meint die automatisierte/selbstständige, wiederholte Durchführung von vordefinierten Aufgaben durch Schadprogramme auf gekaperten Systemen, ohne dass dies dem Benutzer bekannt ist. Heutzutage können auch Geräte des Internet of Things (IoT), wie IP-Kameras, Smart-TVs oder Netzwerkdrucker korrumpiert und in ein Bot-Netz integriert werden. Durch den Zusammenschluss tausender, über das Internet verteilter Geräte haben Hacker ein wirkungsvolles Instrument für Cyberangriffe.

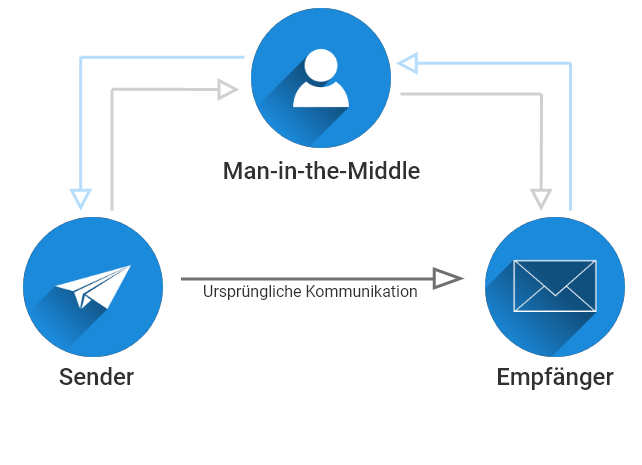

Man-in-the-Middle / Janusangriff

Hierbei schaltet sich ein Angreifer physisch bzw. zunehmend logisch zwischen Client und Server bzw. zwischen das Opfer und der vom Opfer benutzten Ressource, zum Beispiel innerhalb einer Netzwerkverbindung oder zwischen Abläufen auf einem Rechner.

Beispiel:

Ein WLAN-Router oder WLAN-Accesspoint wird so eingerichtet, dass er sich gegenüber dem Opfer als legitimes Gerät darstellt. Wenn sich der ahnungslose Benutzer mit diesem Gerät verbindet, kann der Angreifer Daten mitlesen und vertrauliche Daten entwenden. Da der gefälschte Accesspoint die Daten nach der Auswertung bzw. Manipulation an das eigentliche Ziel weiterleitet, bemerkt das Opfer den Angriff nicht.

Unbemerkter Angreifer in der Datenübertragung: Man-in-the-middle-Attacke (eigene Darstellung)

Es gibt Varianten dieser Angriffsmethode, so können Angreifer ihre Schadsoftware auch auf dem Opfer-Rechner zwischen Browser und Kommunikationsschnittstelle platzieren, um die Datenübertragungen zu und von verschiedenen Websites zu erfassen etc.

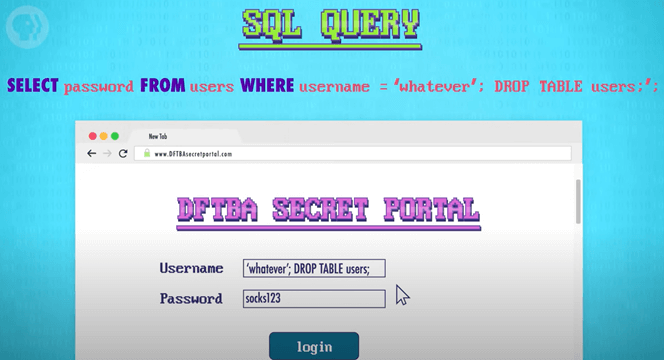

Backdoors und Exploits

Backdoors sind Schwachstellen in Soft- und Hardware, die von Programmierern übersehen oder zu anderen, nicht-kriminellen Zwecken bewusst integriert wurden. Diese Schwachstellen gibt es immer, da es unmöglich ist, alle Eventualitäten in unzähligen Code-Zeilen zu finden. Hacker nutzen dies aus und suchen gezielt nach solchen Backdoors. Die Ausnutzung von Schwachstellen für unbefugte oder kriminelle Zwecke wird Exploit genannt. Ein Beispiel für einen Exploit und der Grund dafür, warum Benutzer bei der Anmeldung über SQL-basierte APIs großer Websites bestimmte Sonderzeichen wie Semikolon nicht verwendet werden dürfen, ist Code Injection. Hierbei nutzt der Angreifer die zugrundeliegende Code-Syntax aus und gibt über die Anmeldefenster beim Benutzernamen einen Befehl (‘whatever‘; DROP TABLE users) ein, um die Benutzerdaten, die in der Datenbank registriert sind, zu manipulieren. Dieser Vorgehensweise bedarf eines gewissen SQL-Programmierwissens und bedient sich Kenntnissen der SQL-Abfragestruktur (SELECT password FROM users WHERE username =), indem durch das Hinzufügen des Befehls DROP TABLE users im Feld „Benutzernamen“ auf der Anmeldeseite der ursprüngliche Befehl modifiziert wird, sodass die Datenbank alle Benutzernamen löscht:

SELECT password FROM users WHERE username = ‘whatever‘; DROP TABLE users

Beispiel für Code Injection bei Anmeldefenster (Crash Course Computer Science: https://www.youtube.com/watch?v=_GzE99AmAQU&list=PL8dPuuaLjXtNlUrzyH5r6jN9ulIgZBpdo&index=33)

Im Gegensatz zu diesem relativ einfachen Beispiel ließe sich mit anderen Befehlen größerer Schaden anrichten, etwa die Offenlegung von Nutzerkontendaten oder unbefugtes Hinzufügen eines neuen Kontos etc. Dies wird heutzutage u. a. durch das Verbot von Sonderzeichen (Semikolon, Anführungszeichen) bei der Anmeldung verhindert. Der Begriff Zero-Day-Schwachstelle bezeichnet den Umstand, dass Entwickler von einer Schwachstelle erfährt, bevor er diese ausmerzen konnte: der Entwickler hat keinen Tag (zero days) Zeit, den Fehler zu beheben.

Wenn Angreifer die Zero-Day-Lücke schon für ihre Zwecke missbraucht haben, spricht man von einem Zero-Day-Angriff, die Methode, mit der Hacker dabei vorgehen, ist der Zero-Day-Exploit.

Zero-Day-Schwachstellen finden sich unter anderem in Mobilgeräten, BYOD-Modellen (Bring Your Own Device: Mitarbeiter/Schüler/Studierende bringen ihr Privatgerät zur Arbeit/Schule/Hochschule mit, auf dem sich Schwachstellen befinden können), im IoT (Internet of Things), im öffentlichen WLAN und in schädlichen Apps. Gegen- bzw. Schutzmaßnahmen zur Verhinderung von Zero-Day-Exploits sind neben regelmäßigen Updates die inzwischen relativ verbreitete Zwei-Faktor-Authentifizierung (2FA) sowie weiterhin die Verwendung sicherer Passwörter bzw. die Erzeugung und Verwaltung sicherer Passwörter mit einem Passwort-Manager.

Die Zero Day Initiative (ZDI) führt eine Liste bekannter und aktueller Schwachstellen auf Ihrer Website.

Advanced Persistent Threat (APT)

Eine unbefugte Person dringt gezielt in ein Netzwerk ein, um dort unbemerkt über einen längeren Zeitraum bzw. so lange wie möglich Daten zu stehlen, ohne dabei Spuren zu hinterlassen. Es geht hierbei nicht um Schädigungen der Infrastruktur bzw. des Netzwerks, sondern um Informationsgewinnung. APT-Angriffe sind typischerweise Sabotage- oder Wirtschaftsspionageakte von Staaten. Betroffene können neben Regierungs- und Forschungseinrichtungen im Grunde alle Organisationen mit wertvollen Daten sein, daher sind auch kleine und mittlere Unternehmen davon betroffen – auch Anbieter mit stark spezialisiertem Knowhow (Hidden Champions) oder wichtige Lieferanten etc. Die Angreifer gelangen über Social-Engineering-Taktiken oder Softwareschwachstellen in das Netzwerk.

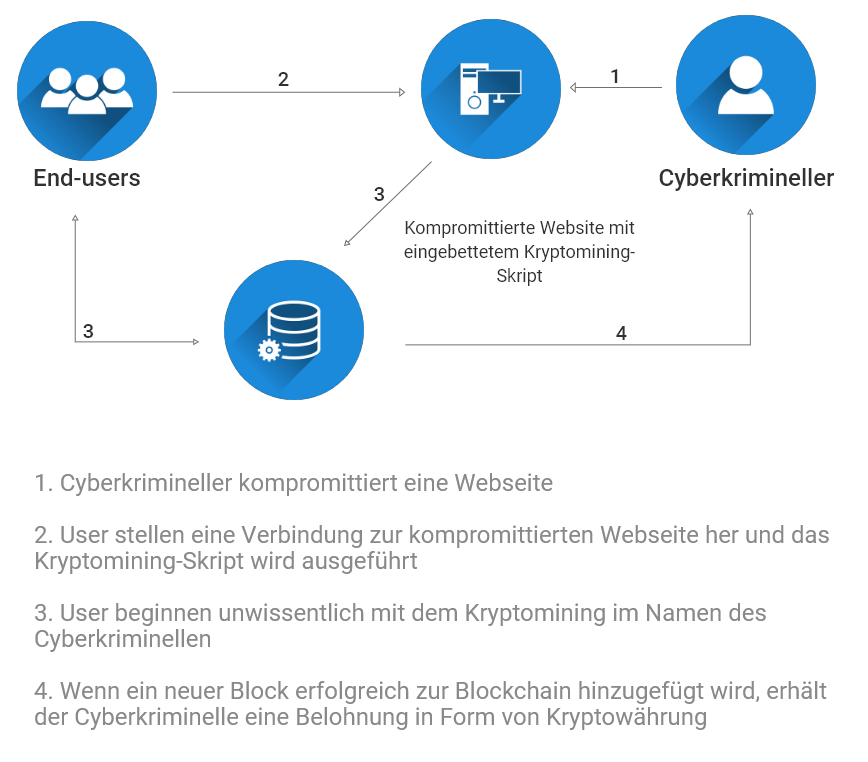

Cryptojacking

Cryptojacking ist eine Form der Cyberkriminalität, bei der ein Krimineller heimlich die Rechenleistung des PCs eines Opfers nutzt, um Kryptowährung zu generieren. Die Täter übernehmen so viele Rechner wie möglich und injizieren Mining-Skripte, um den Prozessor zum Erzeugen von Kryptowährungen zu verwenden. Dies geschieht in der Regel, wenn das Opfer unwissentlich ein Programm mit bösartigen Skripten installiert, das es dem Cyberkriminellen ermöglicht, auf seinen Computer oder ein anderes mit dem Internet verbundenes Gerät zuzugreifen, z. B. durch Klick auf einen unbekannten Link in einer E-Mail oder den Besuch einer infizierten Website. Da es sich um digitale Währungen handelt, werden nur Computerprogramme und Rechenleistung benötigt, um Kryptowährungen zu erzeugen. Dennoch kann Betroffenen (neben der unfreiwilligen Fremdnutzung) materieller Schaden entstehen. Cryptomining ist energieintensiv und belastet die Rechnerkomponenten (CPU), sodass es neben erhöhten Stromrechnungen auch zu einer schnelleren Abnutzung und Wertminderung der missbrauchten Hardware bzw. Infrastruktur kommt.

Kriminelle lassen ahnungslose Opfer Kryptos für sich schürfen (eigene Darstellung)

Ausblick: Welche Cyberbedrohungen erwarten uns in Zukunft?

Von Nationalstaaten entwickelte Tools (Govware) finden sich zunehmend im Darknet, sodass sie dort von privaten Hackern für ihre Zwecke verwendet werden können, um Unternehmen zu erpressen. Oder werden auch die von Staaten verwendeten Technologien bzw. Techniken imitiert, um neueren Abwehrmethoden einen Schritt voraus zu sein.

Kriminelle Gruppen und Staaten werden in Zeiten von New Work und Home-Office ihre Aktivitäten ausweiten. Phishing- bzw. Ransomware-Angriffe nehmen stark zu, unabhängig von der Branche oder Sicherheitsstufe einer Organisation. Allein bei Ransomware-Angriffen wird von einer Verdoppelung oder gar Verdreifachung ausgegangen. So wurde vom Branchenverband Bitkom eine Zunahme der Schäden von 358 Prozent im Zeitraum 2019 bis 2021 allein durch Ransomware ermittelt.

Neben Angriffen auf die IT ist auch zunehmend die OT (Operational Technology) in herstellender Industrie, Logistik und Handel betroffen. Mit operativer Technologie ist die Hard- und Software gemeint, die die Leistung physischer Geräte, Anlagen und Maschinen sowie deren Prozesse und Ereignisse überwachen und steuern. Somit sind nun auch Angriffe auf speicherprogrammierbare Steuerungen (SPS) oder programmierbare Automatisierungssteuerungen (PAC) Bestandteil der Bedrohungssituation, was erhebliche Auswirkungen auf globale Lieferketten und produzierende Gewerbe haben kann.

Kritische Infrastrukturen des Gesundheitswesens, z. B. Krankenhäuser, werden ebenfalls zunehmend Ziele von Angriffen werden, da hier zum einen die Erhaltung/Herstellung der Patientengesundheit als dringlicher Faktor eine wesentliche Rolle spielt und die Betroffenen zum Handeln zwingt, und zum anderen in dem Bereich traditionell viel Geld im Spiel ist.

Wenn Unternehmen nicht von Anfang an auf eine starke Sicherheit ihrer IT-Infrastruktur und in ihren Entwicklungsprozessen (Stichwort DevSecOps) achten, können der inzwischen Alltag gewordene Einsatz von Künstlicher Intelligenz (KI) und Cloud schnell zu Einfallstoren für Hacker werden. Daher sollten Konzepte wie „Security as Code“, „Infrastructure as Code“ und „Network as Code“ stets mit einem leistungsstarken Sicherheitskonzept umgesetzt werden.

Jetzt eher noch Zukunftsmusik, aber quantensichere Kryptografie wird in naher Zukunft Bestandteil der grundlegenden IT-Architektur werden, denn bereits jetzt wird mit Quantencomputern und Anti-Kryptographie-Algorithmen gearbeitet, um bisher unknackbare Daten schnell zu entschlüsseln.

Doch auch ohne Quantentechnologie konsolidieren sich Hacker-Gruppen zunehmend für effizientere und breit angelegte Angriffe. Außerdem zeichnet sich eine Art Kommerzialisierung in diesem Bereich ab: Täter müssen keine speziellen IT-Kenntnisse mehr haben und die Schadsoftware nicht mehr selber schreiben, sondern nutzen bequem Ransomware-as-a-Service (RaaS) sowie „Ransomware for Dummies“. Dadurch liegt der Schwerpunkt inzwischen mehr bei den Tätern, die gekaperte Netzwerke kontrollieren als bei denen, die Ransomware verteilen.

Ein relativ neues Ziel sind APIs. Da der IoT- und 5G-Datenverkehr stetig zunimmt, sind diese Schnittstellen auch zunehmend interessant für Cyberkriminelle.

Auch anfällige Apps und Container führen zu verstärkten Angriffen auf Netzwerk-Endpoints.

Die Hoffnung, dass Schwachstellen entdeckt werden, bevor sie als Zero-Day-Exploit von Kriminellen ausgenutzt werden könne, hat man inzwischen aufgegeben, da Exploits inzwischen in wenigen Stunden umgesetzt werden statt in Tagen. Einzige Chance, aber dennoch ohne Garantie auf Unversehrtheit: Sie müssen regelmäßig Patches installieren.

Welche Schutzmaßnahmen gibt es gegen Cyberangriffe?

Eine absolute, vollständige Sicherheit kann und wird es nicht geben. Von Sicherheitsstrategien über Personalschulungen bis hin zu technologischem Maßnahmen ist in den meisten Fällen eine individuelle Mischung zum Schutz der IT empfehlenswert.

Schulungen, simulierte Angriffe und Sicherheitstechnologie

Unter den Mitarbeitenden muss ein hohes Bewusstsein für sichere Verhaltensweisen geschaffen und aufrecht erhalten werden, das ergänzt wird mit Informationen zu neuen Bedrohungen. In Unternehmen helfen regelmäßige Schulungen zur Erkennung von gefälschten Mails, Websites, SMS etc. Manche Unternehmen buchen Sicherheitsfirmen, die simulierte Angriffe durchführen, um die Belegschaft zu sensibilisieren und so das Risiko zu minimieren, dass Angestellte leichtfertig E-Mails bzw. Anhänge von E-Mails öffnen, ohne diese vorher kritisch zu untersuchen bzw. der IT-Abteilung zu berichten. Dies beinhaltet die Überprüfung des Absenders selbst, aber auch falsche bzw. ähnliche Schreibweisen oder ungewöhnliche Mail-Inhalte und Schreibstile, viele Rechtschreib- und/oder Grammatikfehler, neue, ungewöhnliche Anweisungen bzw. Aufforderungen etc. Generell sollten verdächtige Mails nicht befolgt bzw. deren Anhänge, Links etc. nicht geöffnet werden, speziell wenn zur (erneuten) Eingabe vertraulicher Informationen aufgefordert wird. Interne vertrauliche Dokumente sollten vollständig vernichtet werden, sobald diese obsolet sind bzw. nicht mehr benötigt werden. In öffentlichen WLAN-Netzen empfiehlt sich die Nutzung eines VPN (Virtual Private Network) zum Schutz der Internetverbindung. Indem die Antiviren-Software und generell Geräte auf dem neuesten Stand gehalten werden, wird die Anfälligkeit für Schwachstellen und daraus resultierenden Zero-Day-Exploits reduziert. Starke Passwörter bzw. Zwei-Faktor-Authentifizierung und die Verwendung eines Passwort-Managers sollten heutzutage selbstverständlich sein.

Endpoint Security

Firmennetzwerke haben häufig viele Benutzer und Geräte, Endpunkte (Endpoints). Nach einiger Zeit des Entfernens und Hinzufügens alter und neuer Endpoints kann es vorkommen, dass Admins den Überblick über alle im Netzwerk enthaltenen Endpoints verlieren, zumal in letzter Zeit durch vermehrtes Home Office die Anzahl von Endpoint stark zugenommen hat – und damit auch das Risiko, dass Endpoints ein Einfallstor für Angriffe sein können. In Netzwerken und Clouds können sich im Lauf der Zeit sog. Schatten-Admins und Geister-Nutzer ansammeln, wenn keine regelmäßige Wartung und Aktualisierung durchgeführt wird. Daher gewinnen gut organisierte Netzwerkmanagement- und Endpoint-Security-Strategien zunehmend an Bedeutung. Dies bedeutet allerdings meist auch mehr Kosten durch mehr IT-Personal und -Lösungen.

Internet of Things (IoT)

Im Internet of Things (IoT) gibt es weiterhin unzählige völlig ungesicherte Anlagen, Geräte und Steuerungen, die offen in Netzwerke eingebunden sind und somit ideale Angriffsflächen für Kriminelle bieten bzw. fast schon eine Einladung für Angriffe darstellen (z. B. durch nie eingerichtete oder sehr simple Admin-Passwörter wie „123“ oder „Admin“). Leider sehen viele Unternehmen und Verantwortliche weiterhin kaum Handlungsbedarf, sondern lediglich die Kosten für eine angemessene, moderne IT-Sicherheit. Dabei wird außer Acht gelassen, dass Sicherheitsmaßnahmen standardmäßig in laufende Budgets eingeplant werden sollten, da die Kosten durch Angriffe mit den einhergehenden Daten- und Imageverlusten wesentlich höher ausfallen und sogar bis zur Geschäftsaufgabe führen können. Je nach Brisanz der Unternehmens- und Kundendaten kann es auch empfehlenswert bis notwendig sein, eine Cyber-Police abzuschließen.

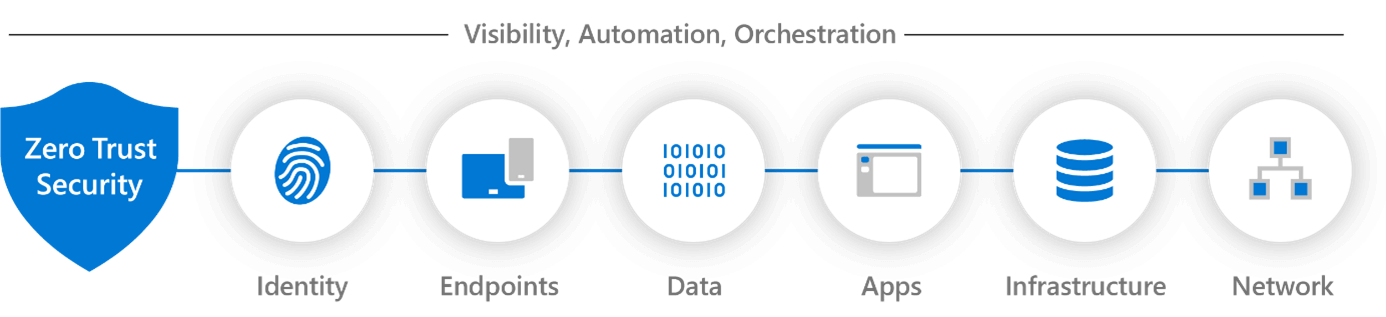

Nahe Zukunft: Passwortfreie Sicherheitsarchitekturen mit Zero Trust, IAM und PAM

Da Passwörter gern vergessen werden sowie unsicher und auf Dauer schwierig zu verwalten sind, wenn die Sicherheit hochgehalten werden soll, indem zum Beispiel alle Passwörter regelmäßig erneuert werden etc., wird versucht, mit dem Zero-Trust-Ansatz die Sicherheit in Netzwerken neu zu regeln. Dabei wird nicht mehr wie bisher zwischen sicher und unsicher unterschieden, vielmehr geht man davon aus, dass alle Benutzer, Geräte etc. im Netzwerk potenziell unsicher sind. Dies bedeutet, dass sich alle Netzwerkteilnehmer und -objekte immer wieder in irgendeiner Form identifizieren muss, was mit Passwörtern kaum zu bewältigen ist.

Neue Sicherheitskonzepte mit Zero Trust, IAM und PAM (Microsoft)

Daher nutzt man eindeutige digitale Identitäten beim Identity Access Management (IAM). Hierbei wird eine Kombination aus Single Sign-On (SSO) und Multi-Faktor-Authentifizierung (MFA) eingesetzt, um die Berechtigung von Zugängen weniger häufig abzufragen, dafür aber mit stark erhöhter Sicherheit. So müssen sich Benutzer anhand ihrer Anmeldedaten und eines zweiten Faktors wie die Mobiltelefonnummer des Benutzers identifizieren. Angreifer haben es so deutlich schwerer, in ein Netzwerk einzudringen, da sie neben den Zugangsinformationen eines Benutzers auch dessen Telefon benötigen. Eine Weiterentwicklung von SSO, das immer noch Passwörter benötigt, findet sich zum Beispiel bei der heute schon genutzten biometrischen Erkennung per Fingerabdruck oder Iris-Scan oder Stimme. Dies kann durch den Einsatz von Hardware-Token zusätzlich optimiert werden.

Da IAM, SSO und MFA jedoch auch einen großen Verwaltungsaufwand erfordert, wurde der Least-Privilege-Ansatz entwickelt. Benutzer erhalten immer nur die Rechte, die sie für ihre Arbeit benötigen. Auch dabei gibt es Nachteile, da hier die Berechtigungsstufen und -gruppen der unterschiedlichen Mitarbeiter mit ihren jeweiligen Berechtigungsniveaus etc. deutlich heterogener und abgestufter verwaltet werden müssen.

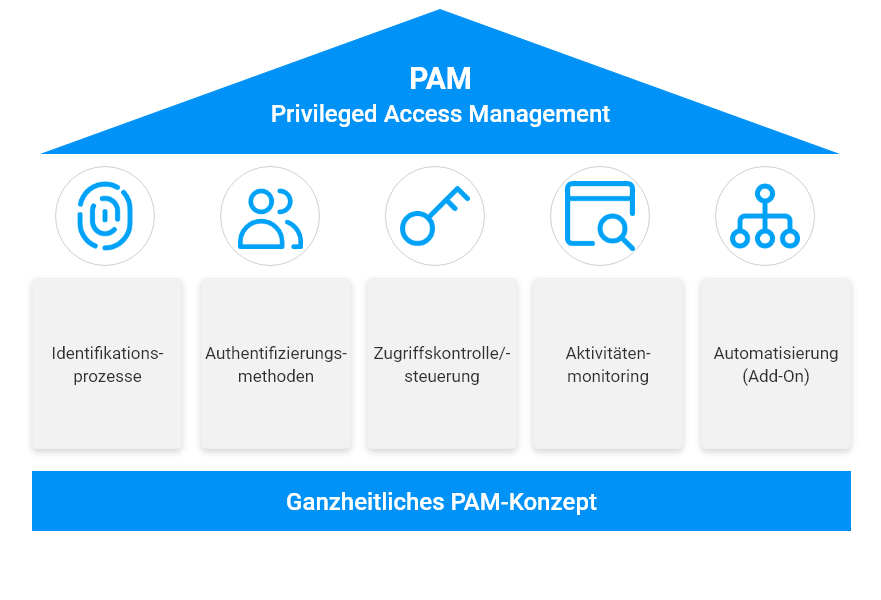

Da es für Unternehmen und Behörden unerlässlich ist, eine sichere Netzwerkverwaltung mit gesicherten Zugängen aufrecht zu erhalten, können sie mit Privileged Access Management (PAM), einer Untervariante von IAM, bestimmten Benutzergruppen mit gleichen Profilen bzw. Zugriffsanforderungen die Benutzeraktionen und Zugriffe auf sensible Informationen einschränken und kontrollieren.

Privileged Access Management (PAM) für höhere Sicherheit (eigene Darstellung)

PAM-Lösungen arbeiten häufig mit anderen Sicherheitssystemen zusammen und werden meist getrennt verwaltet, sodass sie bei Bedarf schnell gesichert werden können, ohne dass die gesamte IT-Umgebung betroffen ist.

Unabhängig von der zugrunde gelegten Security-Lösung – der maßgebliche Sicherheitsfaktor ist weiterhin der Mensch. Daher bleibt es unerlässlich, die Unternehmensnetzwerke dauerhaft zu überwachen und das Personal regelmäßig zu schulen, um das Bewusstsein für alte und neue Gefahren kontinuierlich hochzuhalten und so die Risiken durch Cyberbedrohungen zumindest auf ein Mindestmaß zu reduzieren. Der Einsatz von Sicherheitstechnologien ist eine willkommene Unterstützung, stellt jedoch keine alleinige Lösung gegen Cyberattacken dar. Vielmehr muss die technologische Sicherheit immer zusammen mit der menschlichen Sicherheit betrachtet werden. Beides verlangt regelmäßige Aktualisierungen, um mit der schnellen Entwicklung der Cyberbedrohungen Schritt zu halten.

![]()

Den Artikel können Sie hier als kostenloses Serverhero Whitepaper herunterladen:

Haben Sie Fragen zu IT Security. Cyberbedrohungen und Abwehrstrategien

bzw.

zu Backup-Software und sicheren IT-Infrastrukturen?

Fragen Sie unsere zertifizierten Experten, die Sie gern kostenlos per Mail, Telefon oder hier im Chat beraten. Und wenn Sie Server oder andere Hardware bei Serverhero kaufen möchten, empfehlen wir Ihnen unseren Server-Konfigurator, mit dem Sie sich in wenigen Klicks Ihren Wunsch-Server zusammenstellen.

INHALT

Was sind Cyberangriffe?

Stark zunehmende Brisanz von Cyber-Attacken

Welche Arten von Cyberangriffen gibt es?

Social Engineering

Phishing

Raffiniertere Phishing-Methoden

Spear-Phishing

Whaling

Business Email Compromise (BEC) oder CEO-Betrug

Pretexting

Smishing

Scareware

Die Funktionsmechanismen von Social Engineering

Schadsoftware (Malware)

Ransomware

Varianten: Cyber-Erpressung und Sextortion

Zahlen zu Malware

Andere Formen von Angriffen

Kennwortangriff / Brute-Force-Angriff

DoS und DDoS

Bot-Netz

Man-in-the-Middle / Janusangriff

Backdoors und Exploits

Advanced Persistent Threat (APT)

Cryptojacking

Ausblick: Welche Cyberbedrohungen erwarten uns in Zukunft?

Welche Schutzmaßnahmen gibt es gegen Cyberangriffe?

Schulungen, simulierte Angriffe und Sicherheitstechnologie

Endpoint Security

Internet of Things

Nahe Zukunft: Passwortfreie Sicherheitsarchitekturen mit Zero Trust, IAM und PAM

Autor

Technischer Redakteur

Nutzen Sie bei weiteren Fragen auch gerne unsere kostenlose Beratung

Sales Kontakt

Mark Dorn

Den Artikel können Sie hier als kostenloses Serverhero Whitepaper herunterladen:

![]()